这篇文章简单破解了下010editor,下面是过程,如果不想看可以直接到文章末尾把破解后的010editor领走,因为比较忌惮网上的破解版所以,那些下载的工具啥的都放在了虚拟机里,但是最近12版本更新的一些功能比较实用,就想放在物理机上,网上也没啥12破解版,所以就索性简单修改了下,这里都是无毒的吼,大家可以放心用。

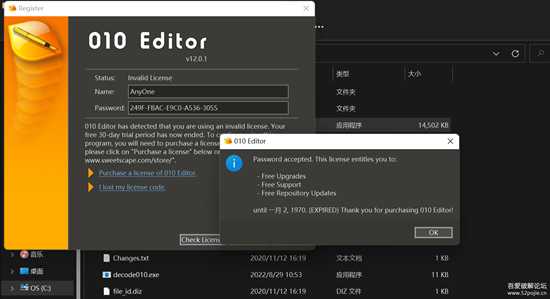

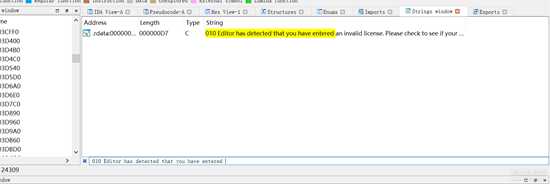

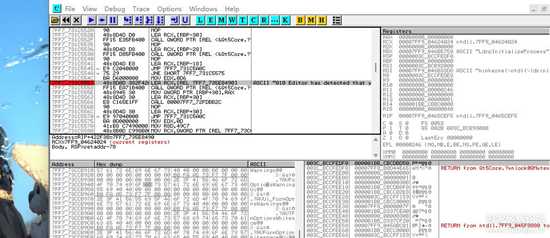

然后这边有个小bug不过不影响使用,就是每次打开都会弹一遍窗

1.png

像这种,如果嫌麻烦可以接着我下面文章中的内容继续往下修改

注册的时候账号密码随便输就可以,但是别是空

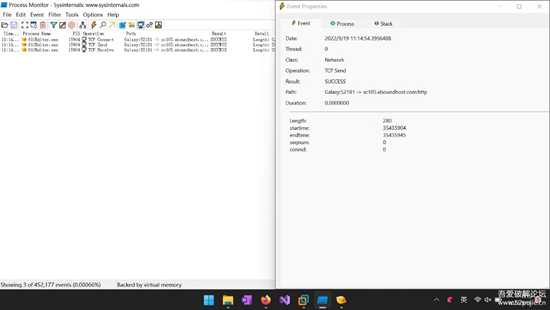

2.png

下面就简单做下破解

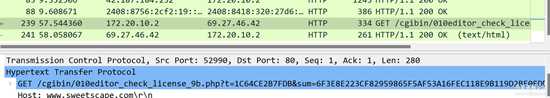

首先procmon对010editor验证过程做下简单预判,应该是网络请求服务器验证

3.png

然后我对着wireshark一顿过滤,但是没这个host地址就很怪,然后因为使用的http所以直接就放弃过滤上面的那个动态地址了,转而过滤http

4.png

这边也是看到了一个010editor

通信逻辑大概就是这边一个get的request然后服务器反馈

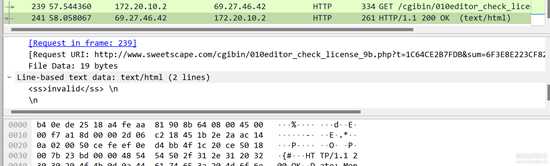

5.png

这是返回包,这里其实可以直接一个拦截然后在本地开个服务器给传送一个success的返回包,简单提下思路,这里不做这么麻烦的了,就直接简单静态破解一下。

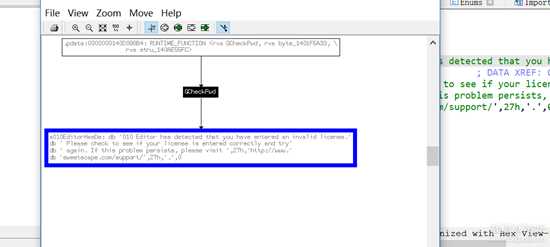

然后用ida反编译一下,这里编译时间会有点长,可以等一下,然后strings搜索关键字符串

6.png

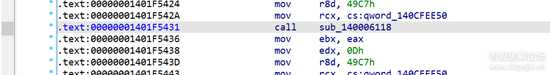

这里我搜索的是失败的那段文字,然后做下交叉引用查看调用的函数,

7.png

然后就找到了那段验证代码,上面的函数名是我后来修改过的,前面没有修改的应该是sub_xxxxxxxxx啥的,然后定位到函数

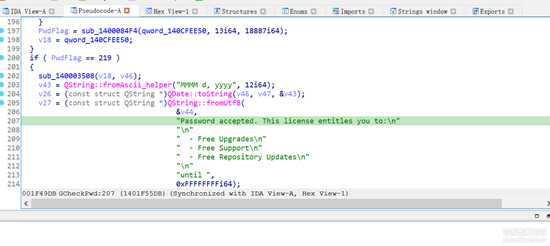

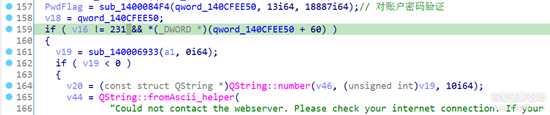

往函数内部看,这里验证过程主要有两个

8.png

9.png

两个判断,这里我们定位到这两个判断的内存地址

10.png

11.png

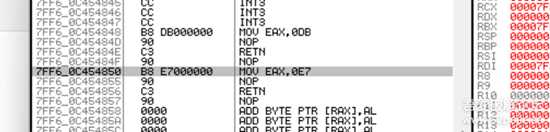

可以看到两个call的汇编,我的思路是直接重写两个函数,重新赋值eax

12.png

13.png

使v16=231,pwdflag=219然后不修改其他的逻辑,使程序就直接这么跑下去,这么做的缺点也就是绕过了本地存储的一个过程,所以就不能做到第一次点击check lisence后面就不用check了,也算是一个无关痛痒的小bug

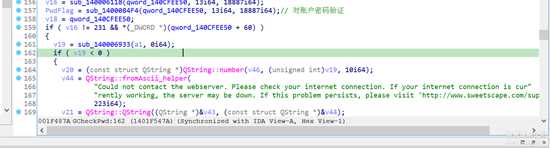

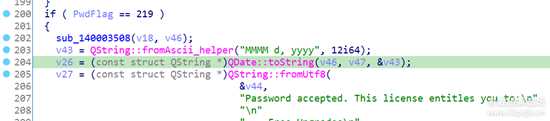

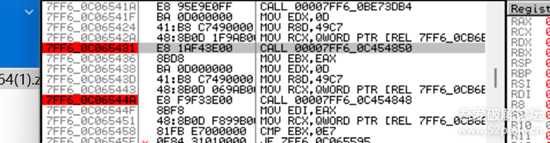

下面有了地址就直接在od中修改,注意od要使用64位修改

14.png

还是对内存做下计算,然后定位到那段验证的过程对前面的地址做下修改

15.png

这里之前修改的关掉了我重新打开看下这个整体的逻辑

16.png

两个断点是修改后的,跳转到这两个的地址看下修改后是下面这样

17.png

就对两个变量赋值。

到这里就完事了,然后对这个文件重新保存就ok了

这里重新放在安装后的010editor的路径下,对之前的把新的010editor.exe替换原有的就可以了

看到了评论去里的朋友聊这个软件的版本想起来,这个是当时我更新的最新版本,忘记最近到了13,然后当时的官网安装包放在下面,需要自取

链接:https://pan.baidu.com/s/1An6eHUnoOxA5AI6l7SECpw

提取码:gala

免责声明:本站文章均来自网站采集或用户投稿,网站不提供任何软件下载或自行开发的软件!

如有用户或公司发现本站内容信息存在侵权行为,请邮件告知! 858582#qq.com

狼山资源网 Copyright www.pvsay.com

暂无“福利放送,v12.0.1 010editor简单破解”评论...